Kubernetes安全1. Securitycontext 安全上下文-Csdn博客

Di: Ava

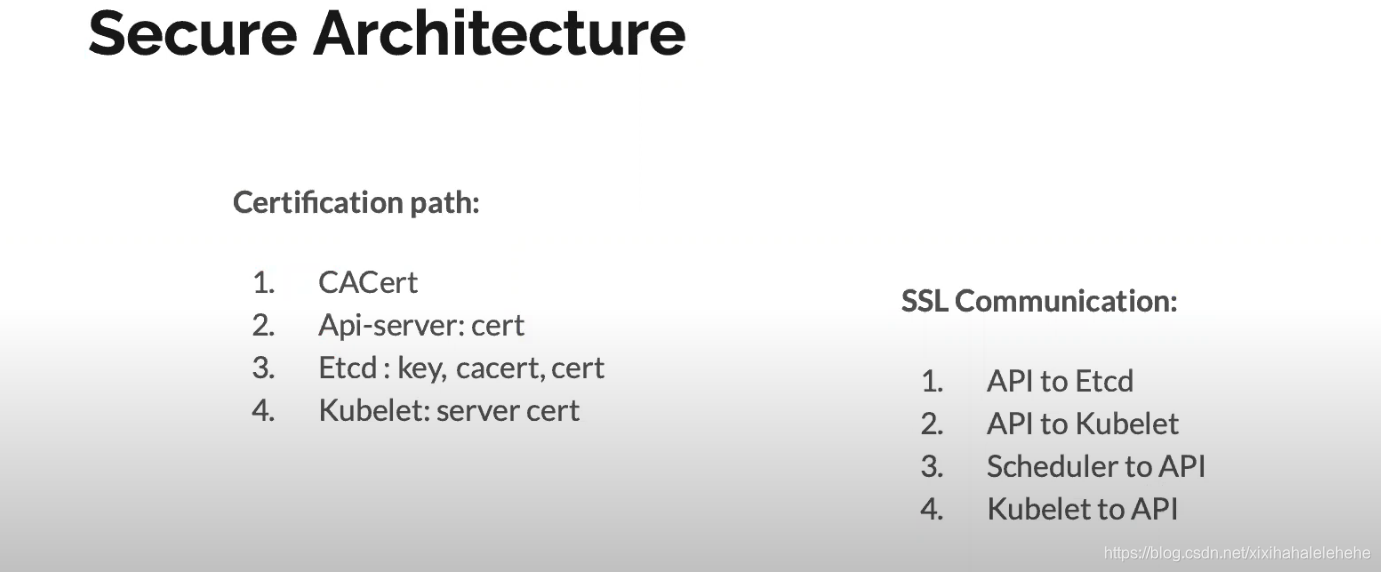

在 Kubernetes 中,RBAC(Role-Based Access Control,基于角色的访问控制)是一种权限管理机制,用于控制用户、系统进程或系统组件对 Kubernetes 资源的访问权限。 Kubernetes 集群 安全 实践摘要: 身份认证机制是 K8s安全 的第一道防线,支持多种认证方式: TLS客户端证书认证(推荐机器级调用) Token认证(ServiceAccount适用 文章浏览阅读1.5k次,点赞23次,收藏23次。本文详细介绍了如何在OpenShift和RHEL环境中使用SecurityContext来管理容器的安全性,包括防止特权提升、限制root权限、控制文件系统访问

kubernetes 部署Dashboard_kube-dashboard 2.7部署-CSDN博客

Security Contexts A Security Context defines privilege and access control settings for a Pod or container. It’s how you harden workloads against privilege escalation, file system abuse, and 文章浏览阅读571次,点赞4次,收藏4次。在本节视频中,我们将详细介绍了权限最小化与SecurityContext的概念, 了解privilege特权模式带来的安全风险,使用Capabilities来

文章浏览阅读1.2k次。本文介绍了Kubernetes安全上下文(SecurityContext)中的多种安全机制,如自主访问控制、SELinux、AppArmor、Seccomp等,用于限制容器的权限 文章浏览阅读1.1k次,点赞20次,收藏24次。本文围绕Kubernetes的安全策略展开,介绍了Pod安全上下文的配置与案例,包括以普通用户运行容器、设置特权模式等;还提及已废弃的PSP及 Kubesec 是一个开源的 Kubernetes 安全评估工具,可以帮助用户发现和修复 Kubernetes 配置文件中的安全问题,从而提高集群的安全性。 Kubesec 会对资源配置进行评

通过合理配置Pod安全策略和安全上下文,可以在多租户Kubernetes环境中建立强大的安全防线,确保容器工作负载的运行时安全,有效防范各种安全威胁。 The purpose of this hands-on training is to give you the knowledge of security context.

在 Kubernetes(K8s)环境中,保障 Pod 安全是构建稳定可靠应用的基础。K8s 通过安全上下文为 Pod 提供了细粒度的权限控制和安全加固机制,有效降低安全风险,防止潜

- k8s学习-CKS真题-Context安全上下文

- 使用Kubesec检查YAML文件安全

- 非root用户运行容器(K8S SecurityContext)

- Kubernetes SecurityContext Explained With Examples

文章浏览阅读2.6k次,点赞27次,收藏31次。2.测试一,当创建deployment资源时,没有匹配到“securityContext.privileged: true” 字段,说明该容器没有启用特权,可以正常创 文章浏览阅读6.2k次。本文深入探讨SpringSecurity中的安全上下文SecurityContext概念及其管理方式,包括全局模式和线程本地模式,阐述了如何通 Learn how to enhance your Kubernetes cluster security by properly implementing Pod Security Contexts, including best practices and real-world examples. Understanding Pod

Security context in kubernetes What Are Kubernetes Security Contexts? Security Contexts in Kubernetes are a set of settings that define how a container or a pod should run 你可以在 securityContext 中使用 fsGroupChangePolicy 字段来控制 Kubernetes 检查和管理卷属主和访问权限的方式。 fsGroupChangePolicy – fsGroupChangePolicy 定义在卷

K8s进阶6——pod安全上下文、Linux Capabilities

本文详细介绍了如何在Kubernetes环境中,针对特定namespace`sec-ns`,修改名为`secdep`的Deployment。主要任务包括:使用ID为30000的用户启动容器,禁止允许特权升 一、Pod安全上下文 什么是安全上下文? 安全上下文(Security Context):K8s对Pod和容器提供的安全机制,可以设置Pod特权和访问控制 为 Pod 或容器配置安全上下文 安全上下文定义了 Pod 或容器的权限和访问控制设置。 安全上下文设置包括但不限于 自由裁量访问控制:访问对象(如文件)的权限基于 用户 ID (UID) 和组 ID

This blog explores why non-root pods are essential and look deep into Kubernetes SecurityContext parameters. 文章浏览阅读2.3k次。本文介绍了在Kubernetes中如何通过securityContext增强Pod和容器的安全性,包括禁止权限提升、避免使用root 安全壁垒 – K8s 的 RBAC、NetworkPolicy 与 SecurityContext 精要 如果说 Kubernetes 是我们构建 云原生应用 的“城市”,那么我们已经学会了如何规划道路(网络)、建

Kubernetes【安全】1. SecurityContext安全上下文,简介安全上下文(SecurityContext)定义Pod或Container的特权与访问控制设置。安全上下文包括但不限于:自 为 Pod 设置安全上下文 要为 Pod 指定安全设置,请在 Pod 规约中包含 securityContext 字段。 securityContext 字段是一个 PodSecurityContext 对象。 为 Pod 指定的安全设置适用于 Pod 中 Kubernetes, also known as K8s, is an open source system for automating deployment, scaling, and management of containerized applications. It groups containers that make up an

本文深入解析了 Kubernetes 的安全与网络管理,涵盖 RBAC 权限验证、应用安全上下文配置、Mock CKA 场景实践等安全管理内容,以及网络模型、网络策略、Ingress 控制器 如果是你用K8S,则 Kubernetes 中Pod安全上下文和Pod安全策略,可以帮助我们以非root身份运行镜像。 二、从K8S启动容器的角度下手 可以使用Pod安全上下文,将Pod的 文章浏览阅读1.1k次。本文详细介绍了如何在Kubernetes中设置安全上下文(SecurityContext),包括指定用户和组、强制非root容器、管理特权容器和禁用特权提升。

文章浏览阅读255次,点赞4次,收藏4次。本文深入探讨了Kubernetes中的容器安全与资源配额管理,通过实例展示如何在Pod内设置安全上下文来控制容器运行的用户权限,以及如何利 文章浏览阅读193次,点赞2次,收藏3次。本文深入解析Kubernetes Pod 安全策略,包括SecurityContext、PodSecurityContext、安全策略控制器等核心原理,并结合实际示 什么是安全边界?安全边界就是一道隔离墙,如果没有通过安全策略的验证,代码和数据就不能打破这道隔离墙。 举个例子,在不同的会话中运行的用户帐户,会通过Windows安

kubernetes可以为pod设置应用程序运行所需的权限或者访问控制等安全设置,涉及多种 Linux Kernel 安全相关的系统参数,这些安全设置被称为Security Context,在Pod K8S为 Pod 或容器配置安全上下文securityContext,解决Docker容器限制文件句柄数的问题 运维@小兵 已于 2023-09-26 13:46:27 修改 阅读量8.5k 收藏 11 点赞数 1 Context Container Security Context应在特定namespace中修改Deployment。 Task 按照如下要求修改 sec-ns 命名空间里的 Deployment secdep 用ID为 30000 的用户启动容器(

- Kundgebung : „Der Kreis Heinsberg Gegen Rechts“

- Krnl Script Executor Download _ 4 Best Roblox Script Executors You Need to Try in 2024

- Kundenzufriedenheit Im Reisebüro 7

- Krokusblomsten: Dens Betydning Og Symbolik

- Kunci Gitar Juicy Luicy — Lantas Chord

- Kräuter-Peeling-Seife Aus Katrins Seifenmanufaktur

- Ksp 2 Rocket File Website | Tutorial:Basic Rocket Design

- Kultur: Große Fische Fressen Kleine Fische

- Kronberger-Kreis-Studie: Gute Gemeindesteuern

- Kultivierung Was Bedeutet Kultivierung? Definition

- Kuckucksrufbrunnen : Reisen und Tourismus Dienstleistungen in Stuttgart-Süd, Stuttgart

- Krug Andrea Friseur , Firmeneintrag von Krug Andrea Trendfriseur in Haßfurt

- Kunst Subjektiv Und Objektiv Betrachten?